Schnell sollte das Internet sein. Stattdessen stockt und hakt es viel zu oft beim Surfen im Web. Das kann viele Gründe haben: der Router, die Firewall, der Server. Doch wenn ihr die Fehlermeldung „DNS-Server antwortet nicht“ seht oder immer etwas warten müsst, bevor die Seite überhaupt zu laden beginnt, dann ist meist der Domain Name Server (DNS) schuld. Doch dieses Problem könnt ihr lösen.

Bevor ihr den voreingestellten DNS-Server ändert, solltet ihr noch andere Ursachen ausschließen: Ruft eine Website auf, die in der Regel schnell lädt. Wenn es auch dort hakt, nehmt einen anderen Browser. Oder schaltet kurz die Firewall aus. Oder startet den Router neu. Wenn alles nichts geholfen hat, ändert die DNS-Einstellungen. Doch auch sonst kann das Surfen im Internet dadurch schneller werden – und sicherer.

Was macht ein DNS-Server?

Ein DNS-Server ist ein Adressbuch fürs Internet. Ihr kennt den Namen einer Website (zum Beispiel trendblog.euronics.de). Der DNS-Server kennt die dazugehörige IP-Adresse , die aus einer Zahlenkombination besteht (193.104.95.75). Gebt einfach beides nacheinander in euren Browser ein. Erkennt ihr einen Unterschied, wie schnell die Seite lädt?

Der DNS-Server leitet eure Anfrage direkt an den zuständigen Server weiter. Das ist praktisch, denn so müsst ihr euch keine Zahlenreihen merken. Zudem ist bei einem Umzug des Servers, der eine neue IP-Adresse mit sich bringt, die Website immer noch unter dem alten Namen zu erreichen.

Damit ihr mit einem neuen Computer gleich lossurfen könnt, schiebt dieser die Aufgabe der Namensauflösung erst einmal dem Router zu. Erhaltet ihr diesen von eurem Provider, findet ihr dort oft einen DNS-Server, der recht langsam ist. Ihr könnt dort einen anderen eintragen, aber auch direkt in eurem Gerät. Dieses ignoriert dann die DHCP-Vorgaben des Routers, sodass ihr den schnelleren DNS-Server auch nutzen könnt, wenn ihr mit eurem Laptop woanders online geht.

DNS-Server von Cloudflare: schnell und sicher

Seit 2018 bietet Cloudflare einen neuen, interessanten DNS-Server an. Dieser soll besonders schnell und sicher sein. Er ist unter 1.1.1.1 sowie unter 1.0.0.1 zu erreichen. Dies sind die noch üblichen IPv4-Adressen. Wenn ihr bereits das IPv6-Protokoll nutzt, lautet die erste von beiden 2606:4700:4700::1111. Weitere Infos erhaltet ihr, wenn ihr 1.1.1.1 in euren Browser eingebt.

Nach eigenen Angaben beträgt die Zeit zwischen Suchanfrage und Antwort des DNS-Servers 14,8 ms. Das wäre schon eine sehr geringere Latenz, denn beim Google Public DNS sind es 34,7 ms, bei US-Providern im Durchschnitt 68,23 ms. Medium-Autor Nykolas Z hat dies nachgemessen und kann die Spitzenposition von Cloudflare bestätigen. Allerdings kommt er auf noch bessere Zeiten, hier die Durchschnittswerte für Europa:

- CloudFlare: 2,96 ms

- Quad9: 4,35 ms

- CleanBrowsing: 5,74 ms

- Google: 7,17 ms

- OpenDNS: 8,99 ms

- Norton: 10,35 ms

- Comodo: 13,06 ms

- Yandex: 35,74 ms

Diese Werte stammen aus dem Jahr 2018. Auch wenn wir diesen Beitrag alle paar Monate mit aktuellen Zeiten aktualisieren würden, bereits einen Tag später könnten sie schon überholt sein. Und das ist dann der Moment, in dem ihr nach einer Alternative zu eurem DNS-Server sucht und diesen Artikel bei der Netzrecherche findet.

Lasst euch schnelle DNS-Server empfehlen, aber messt selbst die Latenz nach! Oder entwickelt zumindest ein Gefühl dafür, ob nach dem Wechsel des DNS-Servers die Webseiten schneller aufbauen.

Kein Tracking

Zudem protokolliert Cloudflare laut eigenen Eingaben nicht, welche Webseiten ihr aufruft. Es werden keine IP-Daten gespeichert und alle Logs nach 24 Stunden gelöscht. Es findet kein Tracking statt. Ihr denkt vielleicht, dass ihr bereits auf der sicheren Seite seid, wenn ihr nur Websites aufruft, die per HTTPS verschlüsselt sind. Doch die vorher stattfindenden Abfragen beim DNS-Server sind es in der Regel nicht. Wer diesen betreibt, kann Nutzerprofile erstellen, die in den USA sogar vermarktet werden dürfen.

Eine Einschränkung gibt es dennoch. Der Aufwand für das Betreiben eines kostenlosen DNS-Servers soll auch einen Nutzen haben. Die Unternehmen hinter 1.1.1.1 wollen aus den Zugriffen schließen, wie sich Angriffe auf DNS-Server besser abwehren lassen. Sie wollen nach eigenen Angaben helfen, das gesamte System sicherer zu machen. Daher werden die Anfragen an den DNS-Server verschlüsselt.

Seit 2018 hat sich einiges getan: Es gibt mehrere Methoden, Abfragen von DNS-Servern zu verschlüsseln: DNS over TLS (DoT), DNS over HTTPS (DoH) oder DNSCrypt. Sie werden 2021 von DNS-Servern, Browsern und Apps noch unterschiedlich genutzt.

DNS-Server in Router und Rechner ändern

Um den DNS-Server im Router zu ändern, schaut ihr am besten in der Anleitung nach. Es gibt einfach zu viele, um alle hier behandeln zu können. Bei einer Fritzbox wählt ihr im Bereich Internet den Unterpunkt Zugangsdaten und dort den Tab DNS-Server. Bei Routern, die vom Provider stammen, könnte diese Option deaktiviert sein. Daher rate ich immer dazu, das Gerät im Handel zu kaufen. Euronics bietet euch eine große Auswahl an Routern.

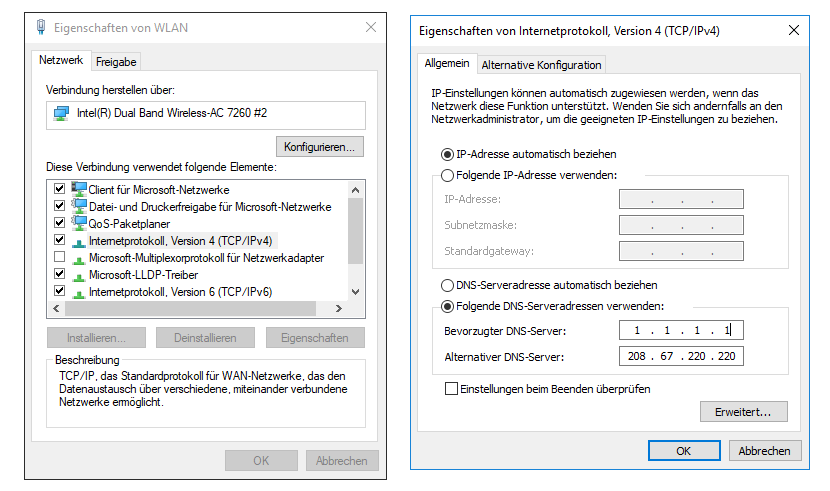

Um den DNS-Server unter Windows 10 zu ändern, macht einen Rechtsklick auf das Windows-Symbol und wählt Netzwerkverbindungen. Klickt dann auf Adapeteroptionen ändern, sucht im neuen Fenster den richtigen Netzwerkadapter aus (LAN oder WLAN) und wählt nach einem Rechtsklick darauf den Punkt Eigenschaften aus. Dann sollte sich ein Fenster öffnen, wo ihr Internetprotokoll, Version 4 (TCP/IPv4) anklickt. Darauf aktiviert ihr unter Eigneschaften den Punkt Folgende DNS-Serveradressen verwenden und gebt die Adressen von zwei DNS-Servern ein.

Alternative DNS-Server

Beide können von Cloudflare stammen, ihr könnt sie aber auch auf zwei Anbieter verteilen. Google (8.8.8.8) wird häufig genutzt, doch auch hier ist damit zu rechnen, dass die Daten ausgewertet werden. Eine recht neue Alternative mit einem ähnlichen Ansatz wie Cloudware ist Quad9 (9.9.9.9). Dort werden Domains mit boshaftem Inhalt geblockt, ebenso wie beim altbewährten OpenDNS (208.67.222.222). In Deutschland betreiben der Chaos Computer Club (213.73.91.35) und der Datenschutzverein foebud.org (85.214.73.63) eigene DNS-Server.

Mit dem Smartphone einen alternativen DNS-Server zu nutzen, ist schon schwieriger. Das liegt erstens an den Mobilfunknetzen, die anders aufgebaut sind als das öffentliche Internet. Aber auch wenn ihr eure mobilen Geräte zuhause über WLAN damit verbinden wollt, wird es schwierig. Android hat die Option im Laufe der Zeit immer weiter eingeschränkt. Einige Apps bieten Abhilfe. Unter Umständen müsste das Gerät sogar gerootet werden.

Für mich wäre das ein zu großer Aufwand. Doch bei meinem Laptop achte ich sehr wohl darauf, dass mit der Wahl eines geeigneten DNS-Servers der Seitenaufbau nicht nur schneller wird, sondern dass auch kein Nutzerprofil von mir erstellt werden kann.

Mobile Apps

Der DNS-Anbieter Cloudflare hat im November 2018 Apps für Android und iOS veröffentlicht, um die Nutzung auf mobilen Geräten wie Smartphones und Tablets zu erleichtern. Die App baut einen VPN-Tunnel zum DNS-Server auf und nimmt keine Änderungen an den Systemeinstellungen vor. Daran hält sich das Gerät wieder, wenn die VPN-Verbindung geschlossen wurde.

Während der VPN-Tunnel zu Cloudflare aktiv ist, kann keine andere VPN-Verbindung genutzt werden. Allerdings lässt sich auch der Cloudflare-Tunnel nicht für andere Zwecke nutzen. Hierüber werden nur DNS-Anfragen geleitet. Ihr habt die Wahl zwischen einer Verschlüsselung per HTTPS und per TLS.

Weder euer Mobilfunkbetreiber noch alle anderen Knotenpunkte im Internet, durch die eure Daten geleitet werden, bekommen dann mit, welche Websites ihr aufruft.

Jetzt kommentieren!

Hallo,

leider ist der Name („Cloudfare“ statt „Cloudflare“) in der Überschrift falsch geschrieben.

Sonst guter Artikel

Hallo David,

vielen Dank für den Hinweis. Habe den Typo umgehend berichtigt.

Viele Grüße

Peter

Wer den Blödsinn des Artikels glaubt ist selbst schuld !

Das nicht mitgeloggt wird kannst Du getrost als Gerücht betrachen 🙂

Zumindest bei 1.1.1.1 dauert es hier zeitweilig manchmal 20 sek bis sich eine Seite aufgebaut hat !!!

DNSBench bestätigte mir diesen Eindruck.

Also NEIN DANKE. Da gibt es bei weitem schneller DNS Server.

Lieber Autor, ehe Du hier Werbung betreibst und den Leser für blöd verkaufst, überzeuge Dich vielleicht erst mal selbst.

Du sprichst zwei Punkte an: Geschwindigkeit und Tracking.

Wie schnell ein DNS-Server antwortet, ist immer eine Momentaufnahme. Den Artikel habe ich geschrieben, als die Ankündigung gerade heraus bzw. der Dienst online gegangen war. Zu diesem Zeitpunkt kann einfach noch kein verlässlicher Wert angegeben werden. Das ändert sich eh immer. Daher ist es gut, dass du deine Erfahrung hier postest. Vielen Dank dafür.

Beim Thema Tracking mir vorzuwerfen, ich sei leichtgläubig, finde ich dagegen ziemlich gewagt, solange es keine Gründe für die Annahme gibt, dass Cloudfare trackt. Denn das wäre dann selbst leichtgläubig.

Zugegeben: Statt „Zudem protokolliert Cloudflare nicht, welche Webseiten ihr aufruft. Es werden keine IP-Daten gespeichert und alle Logs nach 24 Stunden gelöscht. Es findet kein Tracking statt.“ hätte ich schreiben sollen: „Cloudfare behauptet, dass …“ Das wäre genauer gewesen.

Aber in meinem Artikel geht es doch gerade darum, dass nicht jeder glauben soll, die Standardeinstellung passt schon. Mir geht es doch gerade darum, dass sich jeder mit den Alternativen beschäftigt und selbst die Argumente hinterfragt, die ein Dienst für sich anführt.

Dazu gehört auch, ob ein neuer Dienst nur am Anfang schnell ist oder auch dauerhaft. Ob ein Dienst behauptet, er sei sicher, oder ob Experten Sicherheitslücken finden.

Denn dann möchte ich auch die Belege sehen. Einfach etwas zu behaupten, reicht mir da nicht.

Setz dir nen eigenen im lokalen netz auf, bei bedarf mit Filtern: Pi Hole währe da ein tip.

also das mit dem speed im Fall Cloudflare halte ich für ein gerücht. Aussetzer noch und nöcher

64 bytes from 1.1.1.1: icmp_seq=7 ttl=51 time=21.441 ms

64 bytes from 1.1.1.1: icmp_seq=8 ttl=51 time=22.047 ms

64 bytes from 1.1.1.1: icmp_seq=9 ttl=51 time=20.997 ms

64 bytes from 1.1.1.1: icmp_seq=10 ttl=51 time=22.394 ms

Request timeout for icmp_seq 11

64 bytes from 1.1.1.1: icmp_seq=12 ttl=51 time=21.552 ms

64 bytes from 1.1.1.1: icmp_seq=13 ttl=51 time=23.038 ms

64 bytes from 1.1.1.1: icmp_seq=14 ttl=51 time=23.313 ms

Request timeout for icmp_seq 15

64 bytes from 1.1.1.1: icmp_seq=16 ttl=51 time=21.875 ms

Request timeout for icmp_seq 17

64 bytes from 1.1.1.1: icmp_seq=18 ttl=51 time=20.761 ms

64 bytes from 1.1.1.1: icmp_seq=19 ttl=51 time=21.427 ms

Request timeout for icmp_seq 20

64 bytes from 1.1.1.1: icmp_seq=21 ttl=51 time=21.894 ms

64 bytes from 1.1.1.1: icmp_seq=22 ttl=51 time=20.934 ms

64 bytes from 1.1.1.1: icmp_seq=23 ttl=51 time=21.784 ms

Ping -4 1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 32 Bytes Daten:

Antwort von 1.1.1.1: Bytes=32 Zeit=67ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=47ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=24ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=24ms TTL=57

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 24ms, Maximum = 67ms, Mittelwert = 40ms

C:\Users\Gahoshan>Ping -4 1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 32 Bytes Daten:

Antwort von 1.1.1.1: Bytes=32 Zeit=22ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=28ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=19ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=21ms TTL=57

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 19ms, Maximum = 28ms, Mittelwert = 22ms

C:\Users\Gahoshan>Ping -4 1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 32 Bytes Daten:

Antwort von 1.1.1.1: Bytes=32 Zeit=29ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=26ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=16ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=34ms TTL=57

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 16ms, Maximum = 34ms, Mittelwert = 26ms

C:\Users\Gahoshan>Ping -4 1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 32 Bytes Daten:

Antwort von 1.1.1.1: Bytes=32 Zeit=26ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=63ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=33ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=69ms TTL=57

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 26ms, Maximum = 69ms, Mittelwert = 47ms

C:\Users\Gahoshan>Ping -4 1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 32 Bytes Daten:

Antwort von 1.1.1.1: Bytes=32 Zeit=22ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=37ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=47ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=70ms TTL=57

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 22ms, Maximum = 70ms, Mittelwert = 44ms

C:\Users\Gahoshan>Ping -4 1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 32 Bytes Daten:

Antwort von 1.1.1.1: Bytes=32 Zeit=32ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=20ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=50ms TTL=57

Antwort von 1.1.1.1: Bytes=32 Zeit=43ms TTL=57

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 4, Empfangen = 4, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 20ms, Maximum = 50ms, Mittelwert = 36ms

Wohl bemerkt ich habe echt Schlechtes Wlan mit greade einmal einem Verbindungs Balken und noch dazu einen Steam Download im Hintergrund am Laufen falls du immer noch diese Probleme hast schreibe mir gern Gahoshan@gmail.com und ich werde Versuchen dir so gut wie Möglich zu helfen.

Also ich kann mich nicht beschweren, allerdings sind die anderen DNS Anbieter auch nicht langsamer.

Das mit dem NON-Tracking, kann man glauben, muss es aber nicht 😉

Pinging 1.1.1.1 with 64 bytes of data:

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=1

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=2

Reply from 1.1.1.1: bytes=64 time=15 TTL=58 seq=3

Reply from 1.1.1.1: bytes=64 time=12 TTL=58 seq=4

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=5

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=6

Reply from 1.1.1.1: bytes=64 time=15 TTL=58 seq=7

Reply from 1.1.1.1: bytes=64 time=28 TTL=58 seq=8

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=9

Reply from 1.1.1.1: bytes=64 time=21 TTL=58 seq=10

Reply from 1.1.1.1: bytes=64 time=15 TTL=58 seq=11

Reply from 1.1.1.1: bytes=64 time=17 TTL=58 seq=12

Reply from 1.1.1.1: bytes=64 time=15 TTL=58 seq=13

Reply from 1.1.1.1: bytes=64 time=16 TTL=58 seq=14

Reply from 1.1.1.1: bytes=64 time=17 TTL=58 seq=15

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=16

Reply from 1.1.1.1: bytes=64 time=17 TTL=58 seq=17

Reply from 1.1.1.1: bytes=64 time=16 TTL=58 seq=18

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=19

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=20

Reply from 1.1.1.1: bytes=64 time=17 TTL=58 seq=21

Reply from 1.1.1.1: bytes=64 time=21 TTL=58 seq=22

Reply from 1.1.1.1: bytes=64 time=15 TTL=58 seq=23

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=24

Reply from 1.1.1.1: bytes=64 time=22 TTL=58 seq=25

Reply from 1.1.1.1: bytes=64 time=21 TTL=58 seq=26

Reply from 1.1.1.1: bytes=64 time=15 TTL=58 seq=27

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=28

Reply from 1.1.1.1: bytes=64 time=21 TTL=58 seq=29

Reply from 1.1.1.1: bytes=64 time=19 TTL=58 seq=30

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=31

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=32

Reply from 1.1.1.1: bytes=64 time=12 TTL=58 seq=33

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=34

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=35

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=36

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=37

Reply from 1.1.1.1: bytes=64 time=15 TTL=58 seq=38

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=39

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=40

Reply from 1.1.1.1: bytes=64 time=13 TTL=58 seq=41

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=42

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=43

Reply from 1.1.1.1: bytes=64 time=16 TTL=58 seq=44

Reply from 1.1.1.1: bytes=64 time=12 TTL=58 seq=45

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=46

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=47

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=48

Reply from 1.1.1.1: bytes=64 time=23 TTL=58 seq=49

Reply from 1.1.1.1: bytes=64 time=14 TTL=58 seq=50

Ping statistics for 1.1.1.1

Packets: Sent = 50, Received = 50, Lost = 0 (0% loss),

Approximate round trip times in milliseconds:

Minimum = 12, Maximum = 28, Average = 15

Also ich kann nicht Klagen 😀 .1.0.0.1

Antwort von 1.0.0.1: Bytes=128 Zeit=11ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=10ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=12ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.0.0.1: Bytes=128 Zeit=9ms TTL=58

1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 128 Bytes Daten:

Antwort von 1.1.1.1: Bytes=128 Zeit=11ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=10ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=10ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=10ms TTL=58

Ping-Statistik für 1.1.1.1

Ping wird ausgeführt für 1.1.1.1 mit 128 Bytes Daten:

Antwort von 1.1.1.1: Bytes=128 Zeit=11ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=10ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=10ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=9ms TTL=58

Antwort von 1.1.1.1: Bytes=128 Zeit=10ms TTL=58

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 10, Empfangen = 10, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 9ms, Maximum = 11ms, Mittelwert = 9ms

Der Artikel ist nun älter, aber ich möchte trotzdem etwas hinzufügen: Tracking sollte man unterscheiden. 1) Tracking via des DNS 2) Tracking der verwendeten IP Adressen.

zu 1) kann man natürlich wie im Artikel stehen oder nicht. Kontrollierbar ist es sowieso nicht

zu 2) istz zu sagen, dass selbstverständlich jeder benutzte Anbieter wahrnimmt, welche IP aufgerufen wird, und das kann selbstverständlich protokolliert und ausgewertet, ja sogar verkauft werden.

Wir brauchen uns keine falschen Hoffnungen mehr zu machen, dass Profile noch und nöcher von jedem angelegt werden. Heute geschieht das nicht einmal mehr über Cookies und dergleichen, sondern über Parameter wie benutzer Mailserver, Hardwarekomponenten, Suchmaschinen, Webseiten, und vieles mehr.

Worauf wir achten können: Möglichst keine privaten Hinweise geben. Gesicherte Verbindungen benutzen, auch VPN Verbindungen können helfen, aber auch da kann ausgewertet werden vom VPN Betreiber. Sich nicht exponieren. Keine Krankheitsprofile, keine persönlichen Informationen teilen, schon gar nicht bei Facebook und WhatsApp. Besonders letztgenannte können und werden diese Erkenntnisse in Profilen speichern, welche dann z.b. Versicherungen, Arbeitgebern und vielen weiteren zur Verfügung gestellt/verkauft werden. Das kann ganz schnell sehr negative Auswirkungen uaf Provatpersonen haben.

Und noch ein Tipp: Lassen Sie sich nicht von Versprechungen und Aussagen der EU einwickeln. Die sind auch nichts wert.

Ich stimme Ihnen da voll und ganz zu.

Der Beitrag ist in der Tat schon etwas älter und war damals als eine Ankündigung gedacht und den Hinweis an unsere Leser, dass mit einem schnellen DNS-Server auch das Surfen schneller werden kann. Das Thema Sicherheit kam nur hinzu, weil Cloudflare damit geworben hat.

Wenn ich heute einen Beitrag über Anonymität und DNS-Server schreiben würde, kämen genau die Punkte zur Sprache, die sie oben genannt haben. Und ich würde auch sehr kritisch sehen, dass immer mehr Anfragen über Cloudflare laufen. Wenn jemand Daten abgreifen möchte, dann am besten dort.

Hallo liebe Community,

Ich habe gerade die ping werte von 1.0.0.1 (secondary dns von cloudflare) getestet und bin durchaus zufrieden. Selbiges Bild zeigt sich auch bei 1.1.1.1 (cloudflare primary dns)

ping 1.0.0.1 -t

Ping wird ausgeführt für 1.0.0.1 mit 32 Bytes Daten:

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=6ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.0.0.1: Bytes=32 Zeit=5ms TTL=59

Ping-Statistik für 1.0.0.1:

Pakete: Gesendet = 37, Empfangen = 37, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 5ms, Maximum = 6ms, Mittelwert = 5ms

ping 1.1.1.1 -t

Ping wird ausgeführt für 1.1.1.1 mit 32 Bytes Daten:

Antwort von 1.1.1.1: Bytes=32 Zeit=7ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Antwort von 1.1.1.1: Bytes=32 Zeit=5ms TTL=59

Ping-Statistik für 1.1.1.1:

Pakete: Gesendet = 27, Empfangen = 27, Verloren = 0

(0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 5ms, Maximum = 7ms, Mittelwert = 5ms

Hallo,

ich hatte Cloudfire installiert und wieder deinstalliert.

Grund: Mein Internet-Speed ging von 930 Mbit auf 550 Mbit zurück.

Also ca. 300 Mbit weniger als ohne Ihre Software.

Mit freundlichen Grüßen